Stéganographie : quand un contenu en cache un autre

Vous êtes ici

Read in English [2]

Read in English [2]Stéganographie : quand un contenu en cache un autre

Tout le monde connaît la technique du message écrit au jus de citron : invisible aux yeux de tous mais qui se révèle lorsqu’on place le papier à proximité d’une source de chaleur. Ce procédé, qui consiste à dissimuler son message dans un medium dit « de couverture », est appelé stéganographie, de « steganos » signifiant « étanche » en grec. Elle a longtemps reposé sur des procédés ingénieux mais rudimentaires auxquels ont succédé des techniques numériques qui ont mis à la disposition du grand public de nombreux outils stéganographiques (PixelKnot, Steghide, Invisible Secret 4…). La numérisation permet en effet, désormais, de dissimuler n’importe quel message dans un autre contenu audio, écrit ou pictural.

Alors que la cryptographie laisse le message visible mais le rend illisible à quiconque ne possède pas la clé de déchiffrage, la stéganographie consiste à rendre ce message quasi invisible aux yeux de tous. La cryptographie est suffisante pour échanger des informations que l’on souhaite juste garder confidentielles, comme des données bancaires ; la stéganographie est nécessaire à ceux qui ne peuvent pas se permettre qu’on soupçonne qu’ils cachent quelque-chose, ce qui est par exemple le cas des dissidents vivant dans des régimes totalitaires, des espions… ou des criminels.

Cacher une aiguille dans une botte de pixels

« Le recours à la stéganographie a connu un essor considérable à l’époque des attentats du 11-Septembre. On soupçonnait alors les agents d’Al-Qaïda d’utiliser les méthodes de la stéganographie pour faire passer des messages, note Patrick Bas, directeur de recherche au Centre de recherche en informatique, signal et automatique de Lille1. En réaction, et notamment plus tard, dans le cadre des enquêtes sur les réseaux pédophiles, les agences de sécurité ont dû développer de nouvelles techniques de décryptage ». On parle dans ce cas de stéganalyse.

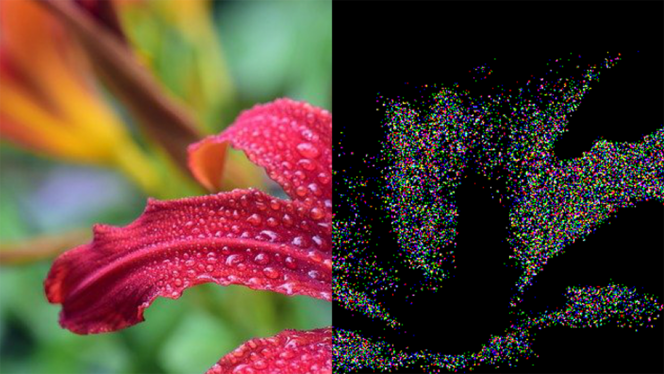

S’il existe plusieurs types de dissimulation numérique – dans des sons, des vidéos, voire d’autres textes –, la méthode stéganographique actuellement la plus répandue repose sur les images. On parle dans ce cas d’insertion spatiale : l’outil stéganographique sélectionne les positions des pixels les plus « discrets » pour y dissimuler un message. « Dans un portrait, par exemple, explique Patrick Bas. Les pixels qui forment la chevelure d’une personne constituent les zones les plus complexes de l’image et offrent de meilleures cachettes qu’une zone homogène comme un bout de mur de la photo où la moindre modification peut être vite repérable… » Le but est ici de déterminer les zones du contenu graphique les plus difficiles à analyser.

Par ailleurs, une image numérique de taille standard est constituée d’un million de pixels qui contiennent chacun une valeur de couleur codée sur plusieurs bits : on dispose ainsi de plusieurs millions de bits dans lesquels pourra se cacher notre message secret. La méthode stéganographique va consister à modifier certains de ces bits, codant pour des informations peu détectables à l’œil nu (comme le niveau de saturation). Ils sont appelés « bits de point faible ». Toutes ces micro-modifications seront par la suite localisées grâce à l’utilisation de la clé chiffrée.

La stéganalyse ou la version IA de Sherlock Holmes

Les chercheurs ont naturellement mis au point des méthodes pour tenter de repérer et décrypter les messages dissimulés. C’est ainsi que la sténographie a donné naissance à la stéganalyse. Ces méthodes reposent d’abord sur les logiciels de deep learning (apprentissage profond) qui inspectent des milliers de contenus, dans le but de rassembler les caractéristiques communes et les différences parmi les images qui contiennent des messages et les images qui n’en contiennent pas.

La stéganalyse consiste également à détecter la présence d’anomalies ou d’irrégularités désignées sous le terme de bruit. Un bruit « naturel » que l’on retrouve dans toutes nos photos auquel s’ajoute celui, « artificiel », introduit par l’outil stéganographique. Une photo prise en plein jour sera ainsi bien plus nette et fidèle à l’objet photographié qu’une photo prise en pleine nuit, où les photons de la lumière captée sont peu nombreux et envahis par le « bruit » des pixels sombres et plus grossiers qui parasitent l’image. C’est en analysant ce bruit photonique, soit le comptage du nombre de photons, que le stéganalyste va tenter de détecter toutes les anomalies et en extraire le message stéganographié.

« C’est pour cela qu’une chevelure, zone très riche et complexe où il y a de nombreuses fluctuations, sera bien plus propice à cacher un message. Étant donné qu’il y a déjà la présence de nombreux parasites ou bruit photonique, les micro-modifications auront plus de chance de passer inaperçues ! » conclut Patrick Bas. ♦

- 1. Unité CNRS/Centrale Lille Institut/Université de Lille.