A la une

Recherche d’indices sur des projets d’attentats, identification d’individus hostiles ou de réseaux de recrutement, protection de données sensibles… Contre le terrorisme, la lutte passe aussi par Internet et la montagne de données qui y transite en continu. Pour ce faire, dans les laboratoires de mathématiques et d’informatique, des spécialistes du big data tentent de faire parler les données du Net les plus absconses ou de proposer des solutions pour se prémunir contre des intrusions malveillantes.

© G. DUBOIS/COSTUME 3 PIÈCES

© G. DUBOIS/COSTUME 3 PIÈCES

Identifer des réseaux terroristes

Depuis 2012, le projet Request regroupe plusieurs laboratoires du CNRS, de grands groupes tel Thalès et des entreprises spécialisées dans les solutions intégrées pour la fouille de données. « L’ambition de Request est de proposer des technologies et des produits innovants issus de l’analyse visuelle et du calcul distribué pour l’analyse de gros volumes de données hétérogènes, explique David Auber, du Laboratoire bordelais de recherche en informatique1 (Labri). Les domaines d’application sont extrêmement variés, mais recoupent assurément les problématiques de sécurité et de défense. » Et le spécialiste de poursuivre : « Par exemple, les outils que nous développons pourraient permettre de déterminer la structure d’un réseau terroriste ou de recrutement : quels en sont les instigateurs, les meneurs, les membres les plus actifs ou les plus dangereux… à partir de multiples données géographiques, de téléphonie ou issues d’Internet (tweets, données Facebook…). »

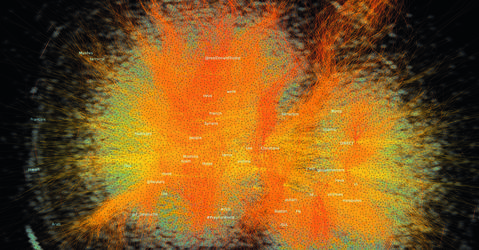

Pour ce faire, il s’agit tout d’abord de récolter et formater des données éparses et hétérogènes. Puis, via des algorithmes statistiques, d’établir des croisements entre elles : qui téléphone à qui ? Quelles personnes appartiennent à tel groupe ? Qui lit untel ou discute de tel sujet avec tel autre ? De quoi, in fine, produire ce que les spécialistes appellent des graphes qui représentent le réseau abstrait des corrélations entre individus. « Les algorithmes ne disent pas qui est suspect ou qui est dangereux, précise David Auber. Mais la représentation des résultats sous la forme d’un graphe permet à un analyste de repérer des schémas et des motifs à partir desquels formuler des hypothèses sur la structure d’un groupe. »

Concrètement, le projet Request, dont certains volets ont bénéficié de l’appel « Attentats-recherche » du CNRS, s’attaque à plusieurs problématiques. Dont celle, cruciale, du volume des données : « Il est tel que plusieurs ordinateurs sont nécessaires pour leur stockage. Nous devons donc mettre au point des algorithmes distribués sur plusieurs machines, chaque fraction analysant une partie des données, avant une synthèse finale », détaille le spécialiste. Autre sujet, l’analyse des données contenues dans les graphes, qui nécessite le développement de solutions visuelles adéquates. Enfin, la question d’une analyse elle aussi distribuée des graphes.

C'est à partir de ce type de graphes représentant des associations de mots utilisés dans les réseaux sociaux que les analystes de Request établissent des hypothèses sur la structure d’un groupe. © D. AUBER ET A. PERROT/LABRI

C'est à partir de ce type de graphes représentant des associations de mots utilisés dans les réseaux sociaux que les analystes de Request établissent des hypothèses sur la structure d’un groupe. © D. AUBER ET A. PERROT/LABRI

Détecter les informations malveillantes

Dans une autre registre, les travaux menés en stéganalyse par Patrick Bas, au Centre de recherche en informatique, signal et automatique de Lille2 (Cristal), pourraient aider à détecter des communications entre malfaiteurs. Précisément, la stéganographie consiste à cacher des informations dans un document anodin, typiquement une image. L’idée du chercheur est d’extraire les caractéristiques de l’image sensibles à l’insertion d’un message stéganographique, et ce à partir de modèles de bruits relatifs aux images. « Des organisations malveillantes sont susceptibles d’utiliser cette technique pour communiquer des informations sensibles, d’où ma réponse à l’appel à projets du CNRS », explique Patrick Bas.

Dans le cadre de cet appel, il a également organisé, aux côtés d’Olivier Colot, directeur du laboratoire Cristal, le recensement des activités touchant à la recherche en sécurité au sein de son laboratoire, et participé à l’élaboration d’axes de recherche réunissant au total huit équipes du laboratoire. « J’avais identifié depuis longtemps des complémentarités dans mes équipes avec l’envie de créer des passerelles. L’appel à projets a créé une opportunité pour structurer de nouvelles collaborations », raconte Olivier Colot.

Au programme, par exemple, le développement de solutions pour empêcher des intrusions malveillantes au sein de systèmes informatiques ou pour garantir l’intégrité des données. « Des contacts se nouent actuellement entre des équipes qui travaillent d’une part sur le marquage d’images, d’autre part sur l’authentification de contenus », indique le directeur. À la clé, potentiellement, de futurs outils pour éviter le vol de données biométriques ou bien pour contrer leur utilisation frauduleuse dans le but de leurrer un système de reconnaissance.

Par ailleurs, d’autres équipes du laboratoire travaillent sur l’analyse d’images de caméras de vidéosurveillance. Objectif : détecter des comportements singuliers (agression physique, mouvements contraires à celui de l’ensemble…) dans un mouvement de foule, grâce à des algorithmes de reconnaissance de forme en temps réel.