Vous êtes ici

Reprenons le contrôle de nos données

Les technologies liées à l’informatique évoluent à une vitesse vertigineuse : la taille de la mémoire et de l’espace disque disponible, la puissance de calcul et la vitesse d’échange des informations ont gagné chacune deux ordres de grandeur en seulement dix ans. Nous avons produit, stocké, élaboré, échangé et exploité plus de données cette dernière année que dans toute l’histoire de l’humanité.

Nous nous sommes habitués au fait que, en termes d’information, l’échange et l’accès priment sur la possession : la mise en réseau d’un nombre croissant de services, chaque jour plus riches, et notre hyperconnectivité font en sorte que nous utilisons les moteurs de recherche, les sites Web, les services en ligne et les réseaux sociaux comme une extension naturelle de nos capacités intellectuelles. Nous profitons d’une mise à jour constante des informations, qui rendrait rapidement obsolète toute copie, même complète, qu’on pourrait réaliser à un moment donné.

En contrepartie, une partie grandissante de nos informations personnelles se retrouve elle aussi numérisée, mise en ligne, et rendue disponible. Certaines informations sont entre les mains de l’État, comme notre dossier fiscal, judiciaire et d’état civil, mais d’autres sont collectées par des acteurs privés avec notre participation active, quoique souvent non informée : notre profil de consommation, nos goûts culturels, nos préférences politiques et notre réseau de connaissance sont facilement identifiables par l’analyse des très nombreuses traces que nous laissons chaque jour derrière nous, via les cartes de fidélité, les cartes bancaires, les abonnements de transport, les mots clés dans les moteurs de recherche, les messages sur les réseaux sociaux, les documents partagés en ligne, les échanges de courriels et les communications téléphoniques.

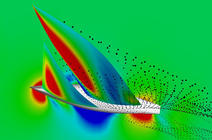

Une invasion sans précédent de la vie privée

La concentration de toutes ces informations dématérialisées dans des infrastructures centralisées disposant de moyens de calcul énormes rend possibles à la fois l’émergence de services de grande utilité sociale et une invasion sans précédent de notre vie privée : en analysant les requêtes des internautes, Google peut suivre l’avancée d’une épidémie de grippe ; en collectant des informations précises de localisation depuis les téléphones connectés, il sait tracer une carte fidèle du trafic, nous indiquer les bouchons et fluidifier ainsi les transports routiers.

Mais ces mêmes données peuvent être utilisées pour dresser un profil de santé très précis d’un individu et suivre tous ses déplacements : les usages de ces informations individuelles sont bien plus inquiétants. En 2012, le fait que la chaîne de supermarché Target, en exploitant les données collectées via les cartes de fidélité, pouvait identifier les femmes enceintes avant que leur famille n’en soit mise au courant avait fait scandale aux États-Unis ; les révélations de Snowden nous apprennent que la NSA connaît notre réseau de relations mieux que nous-mêmes.

de données

s’accompagne

presque toujours

d’une offre

de service utile

à première

vue gratuite.

On a déjà connu de par le passé des régimes totalitaires qui cherchaient à contrôler chaque aspect de la vie et de la pensée des individus, mais cela coûtait très cher et engendrait de la méfiance. Le changement majeur permis par l’évolution technologique à laquelle nous assistons, et contribuons, est que ce contrôle peut être poussé beaucoup plus loin, pour bien moins cher, et sans susciter de méfiance, parce que la collecte des données nécessaires s’accompagne presque toujours d’une offre de service utile, pratique et à première vue gratuite. Derrière la gratuité monétaire pour les utilisateurs des services se cache en effet très souvent un modèle économique basé sur la connaissance fine des profils de ces utilisateurs, qui sont ensuite exploités de différentes formes. Comme le disait déjà bien Bruce Schneier en 2010, à propos de la politique de confidentialité de Facebook, « If you dont pay for the product, you are the product ».

Avec la généralisation des objets connectés, montres, balances, podomètres et autres bracelets et senseurs, l’étendue des données personnelles susceptibles d’être captées s’élargit à perte de vue, et les aspects les plus intimes de notre vie privée, comme notre santé, commencent déjà à être percés à jour.

Renforcer la protection des données personnelles

Plusieurs initiatives essayent de limiter ou d’encadrer la concentration des données et mieux protéger nos informations personnelles, mais il y a encore beaucoup de naïveté, que nous nous devons de dépasser, sur différents sujets :

Le pouvoir limité des lois

Un cadre légal est essentiel et doit affirmer les principes qui séparent ce qui est acceptable de ce qui ne l’est pas, et la directive européenne sur la protection des données est un bon point de départ. Mais une loi n’est pas en soi un rempart suffisant : les acteurs, publics ou privés, qui collectent nos données peuvent être forcés à les fournir par des pressions de diverse nature, se les faire dérober par des cybercriminels, ou tout simplement les dévoiler au grand jour par des erreurs humaines. Et pour les données personnelles critiques, il suffit de les exposer une fois pour que leur confidentialité soit perdue pour toujours. Pouvons-nous développer des technologies qui nous assurent que les principes établis dans les lois soient effectivement respectés dans les faits ?

L’illusion de l’anonymat

Divers groupes d’intérêts font pression pour qu’on rende disponibles un grand nombre de données collectées par les différents opérateurs publics afin de faciliter l’essor de jeunes pousses dans le domaine du Big Data. Pour éviter de porter atteinte à la vie privée, on nous dit qu’il suffirait de les anonymiser. Mais la nature unique de l’expérience de chacun d’entre nous rend une véritable anonymisation des données très difficile à réaliser : selon une étude récente, pour identifier complètement la trace GSM d’une personne dans une base de données anonymisée, il suffit juste de la localiser, avec une certaine précision, quatre fois dans le courant d’une année. Pouvons-nous développer des outils théoriques et pratiques qui nous permettent de connaître exactement quelles informations personnelles on peut extraire en combinant une base de données anonymisée avec plusieurs autres sources externes ?

Les logiciels libres et le Cloud

Le logiciel libre, avec l’accès aux sources, nous aide à comprendre ce qu’on fait de nos données, mais, comme le notait très justement Ken Thompson il y a déjà trente ans1, on ne peut imaginer faire confiance à un logiciel que s’il est exécuté sur nos propres machines et dans un environnement dont on a la maîtrise totale. Mais du logiciel libre qui tourne hors de notre contrôle ne nous offre aucune protection : la plupart des acteurs dominants d’aujourd’hui, comme Google, Facebook, Amazon et Apple, utilisent massivement du logiciel libre dans leurs serveurs, et nos données ne s’en trouvent pas mieux protégées pour autant. Il est très naïf de penser que la solution à nos problèmes serait de remplacer une connaissance centralisée chez un de ces géants par une connaissance centralisée chez d’autres géants, et encore plus chez de petits hébergeurs, moins armés face aux cyberattaques.

Le difficile équilibre entre l’intérêt général et l’intérêt privé

Pouvons-nous trouver les moyens scientifiques et technologiques pour que nous puissions marier les avantages des infrastructures centralisées tout en gardant le contrôle sur l’usage qui peut être fait de nos données privées ? Pour résumer, aujourd’hui plus que jamais, il est important de savoir qui possède nos données, et lesquelles ; qui peut utiliser ces données, et dans quels buts ; qui contrôle les logiciels qui collectent, transmettent et analysent ces données, et par quels moyens.

besoin de l’aide de

la communauté scientifique.

Il est important de donner aux individus les moyens nécessaires pour qu’ils puissent décider, de façon informée, quelles sont les informations qu’ils souhaitent partager, avec qui et pour quels usages. Et il est important de développer les connaissances et la technologie nécessaires pour permettre à chaque individu de s’assurer que ses décisions sont effectivement respectées, sans qu’il soit obligé de faire confiance à des tiers.

Pour tout cela, notre société a besoin de l’aide de la communauté scientifique, et nous pose un défi qui est à la fois noble et stimulant : développer les connaissances scientifiques, technologiques et sociologiques nécessaires pour trouver, et réaliser efficacement, le juste équilibre entre l’usage agrégé de nos données personnelles, qui peut servir l’intérêt général, et la protection de notre vie privée contre les intrusions de plus en plus généralisées qu’elle subit.

- 1. « Reflections on Trusting Trust », Ken Thompson, Communication of the ACM, août 1984, vol. 27 (8) : 761-763.