Vous êtes ici

Y a-t-il un pirate dans l'avion ?

Sale temps pour la sécurité informatique. Après les déclarations du spécialiste américain en cybersécurité Chris Roberts, qui a affirmé en avril dernier au FBI s’être introduit jusqu’à une vingtaine de fois dans le système informatique des avions dans lesquels il voyageait, et même d’avoir pu modifier la poussée d’un réacteur, plusieurs études publiées par le gouvernement américain ont pointé ces derniers mois la vulnérabilité des avions et des voitures aux attaques des hackers. Dans tous les cas, la faille est la même : le système multimédia des véhicules qui, en proposant une connexion Wi-Fi, Bluetooth ou Internet à ses passagers, offrirait un cheval de Troie aux esprits malveillants. Plus récemment deux hackers ont réussi à exploiter une faille qui leur a permis de prendre à distance le contrôle d'une Jeep Cherokee conduite par un journaliste de la revue Wired.

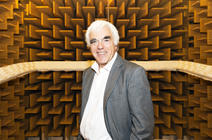

Alors, faut-il s’inquiéter ? Pour le spécialiste en sécurité des communications Abdelmalek Benzekri, le seul fait qu’un hacker puisse se brancher depuis un port Ethernet, par un câble ou une clé USB, au système de divertissement en vol (IFE) est pour le moins douteux. Responsable de l’équipe Administration de réseaux et intégration de services à l’Institut de recherche en informatique de Toulouse (Irit)1, ce chercheur souligne que la réussite d’une telle attaque lui paraît « surprenante, car depuis vingt ans, nous avons des solutions qui permettent de mettre en place une sécurité par port : lorsqu’on connecte une machine, comme un ordinateur portable, au réseau informatique d’un avion, il y a des contrôles d’accès par port qui vont aller chercher l’adresse de cet appareil et en déduire si elle est autorisée ou non. »

Avant de reconnaître que certes, « on peut tout pirater, par exemple en forgeant une fausse adresse : c’est ce qu’on appelle la pollution de cache ARP », laquelle va faire croire au logiciel de contrôle d’accès que le périphérique du pirate est une machine légitime. Une fois cet obstacle passé, encore faut-il que le hacker fasse la preuve de son identité grâce à un certificat de sécurité falsifié et passe les différentes mesures de sécurité, qui interdisent par exemple l’envoi de données ou la connexion à des systèmes critiques. C’est pourquoi, si le piratage de Chris Roberts s’est déroulé tel qu’il le prétend, « cela voudrait dire que le système qu’il a attaqué n’a même pas le b.a.-ba des mécanismes de sécurité ! », s’étonne Abdelmalek Benzekri.

Détecter les intrusions malveillantes

Reste que le risque de piratage des réseaux informatiques d’un avion est, lui, bien réel. À tel point que, depuis plusieurs années déjà, les constructeurs aéronautiques comme Airbus et leurs fournisseurs, à l’instar de Rockwell Collins, qui commercialise un système d’IFE, travaillent avec les laboratoires toulousains du CNRS sur des systèmes de détection d’intrusion. Une protection d’autant plus nécessaire que, comme le note le chercheur Philippe Owezarski, du Laboratoire d’analyse et d’architecture des systèmes (Laas) du CNRS, des équipementiers comme Thales Avionics ont été chargés par les fabricants d’avion de réfléchir à des solutions pour « ouvrir le réseau de communications utilisé par le cockpit pour dialoguer avec la tour de contrôle et les systèmes de guidage aux passagers de la cabine qui veulent aller sur Internet, en utilisant la même antenne et le même réseau, par souci d’économie et d’allégement de l’appareil ». Problème : en faisant circuler les informations stratégiques de l’avion par le même canal que celui des usagers, celles-ci deviennent éventuellement accessibles à des pirates au sol, qui pourraient en retour envoyer des données qui perturberont la navigation ou leur donneront le contrôle de l’avion…

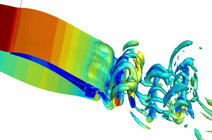

La solution ? Apprendre au système informatique à faire la part entre un trafic normal de données et une anomalie révélatrice d’un piratage. C’est l’objet de la thèse soutenue en juillet 2014 par une ingénieure de recherche de l’Institut national des sciences appliquées (Insa), Silvia Gil-Casals, dirigée par Philippe Owezarski avec le concours de Thales Avionics. Contrairement aux autres outils de diagnostic du trafic réseau, cette méthode d’analyse semi-supervisée se concentre surtout sur la densité des données reçues par un équipement informatique. « Sans connaître la nature de l’attaque que le réseau va subir, cet outil permet de détecter automatiquement ce qui est suspect dans l’état de son trafic », explique le directeur de recherche toulousain. Par exemple, lorsque le calculateur de bord, qui gère différents équipements critiques de l’appareil, reçoit plus d’informations que d’habitude… Ou au contraire, plus aucune. En outre, le logiciel analyse les en-têtes de chaque paquet de données, ces parties du code qui indiquent la nature de l’information, le protocole qu’elle utilise (TCP/IP, Ethernet…), les valeurs qu’elle transporte, ainsi que son origine et sa destination.

Thales Avionics n’ayant donné accès qu’à une petite partie des données qui s’échangent entre le cockpit et la tour de contrôle, le système de détection d’intrusion n’a pu faire la preuve totale de son efficacité. Mais Philippe Owezarski en est convaincu, cet outil « a donné des résultats supérieurs à ce qui existe aujourd’hui dans les systèmes embarqués. Pour savoir si un paquet de données doit être accepté ou non sur le réseau, certaines technologies qui sont commercialisées sont mêmes moins efficaces qu’un processus aléatoire ! »

La voiture autonome, cible future des hackers

L’analyse du trafic dans un réseau informatique est également au cœur des recherches que mène au Laas Ivan Studnia, de l’équipe Tolérance aux fautes et sûreté de fonctionnement informatique (TSF). À la différence que ce jeune doctorant ne travaille pas sur la sécurité des avions, mais sur celle des voitures. Car, avec l’informatisation croissante de l’automobile, qui s’équipe de plus en plus de systèmes multimédias connectés à Internet, et l’émergence des véhicules autonomes comme la Google Car, le risque d’une prise de contrôle par un hacker ne sera bientôt plus de la science-fiction. Début juin, le département américain de la Défense a ainsi révélé que des chercheurs avaient pu pirater le système informatique d’une voiture, la forçant à accélérer alors même que son radar anti-collision avait détecté la présence d’un mur ! Ou à freiner brutalement, sans considération pour la sécurité de ses éventuels passagers…

À l’instar de l’outil de diagnostic développé pour les avions, le travail d’Ivan Studnia vise à apprendre au système informatique de la voiture à repérer les intrusions. En particulier, explique-t-il, « l’enjeu est de détecter, parmi tous les messages que l’on voit circuler, ceux qui sont légitimes et ceux qui ne le sont pas ». Grâce à une sonde logicielle branchée sur le réseau de calculateurs qui gèrent les différents équipements du véhicule – le freinage, la direction, l’affichage sur le tableau de bord, les communications – ce dernier va ainsi bénéficier d’une sorte de « système immunitaire, qui détecte les symptômes de la maladie », en l’occurrence les différences entre un état normal du trafic et une anomalie. Mais pour l’heure, pas question de combattre l’intrusion elle-même : « C’est déjà quelque chose de détecter le problème et d’avertir le conducteur, reconnaît Ivan Studnia, ce n’est qu’une première étape, on peut réfléchir ensuite à des contre-mesures, comme bloquer des données ou provoquer l’arrêt de la voiture. »

Mais qu’il s’agisse de protéger une voiture connectée ou un avion, Abdelmalek Benzekri, Philippe Owezarski et Ivan Studnia vous diront la même chose : les constructeurs doivent arrêter d’utiliser « des solutions commerciales développées pour Internet », ces cots (pour components on the shelf, composants pris sur l’étagère), logiciels généralistes que l’on achète facilement dans le commerce pour les adapter ensuite à ses propres besoins. Et qui sont donc d’autant plus piratables ! Pour les trois chercheurs, cela ne fait aucun doute : plutôt que de privilégier le faible coût d’un tel logiciel, il faut revenir à « des techniques et des outils développés spécifiquement pour l’aéronautique » ou l’automobile. Histoire, comme dit Philippe Owezarski, « d’avoir, pour une fois, un temps d’avance sur les hackers ».

- 1. Unité CNRS/INPT/Univ. Toulouse-III/Univ. Toulouse-I/Univ. Toulouse Jean-Jaurès.

Voir aussi

Auteur

Simon Castéran, né en 1982, est journaliste et passionné de sciences. Depuis plusieurs années, il se consacre à la vulgarisation scientifique, notamment dans le domaine de l’astronomie, de la conquête spatiale et de l’exobiologie.